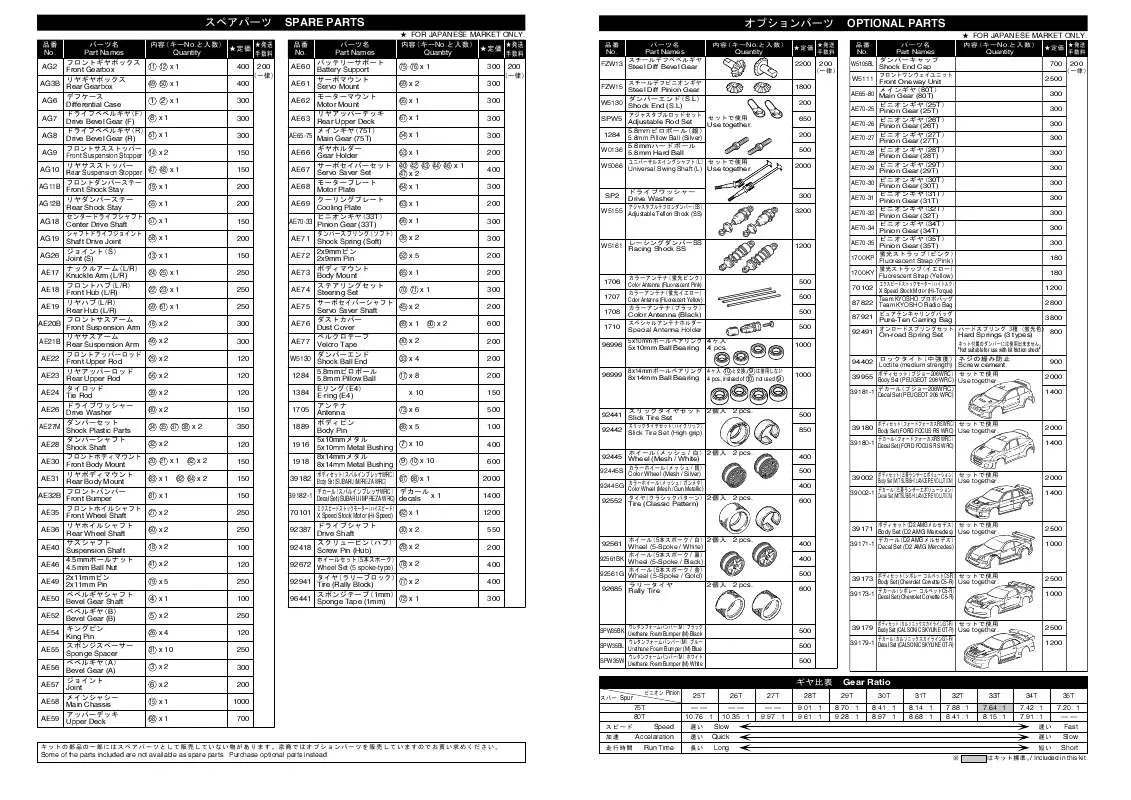

ユーザーズガイド KYOSHO PURETEN EP AIPHA2 PARTS LIST

Lastmanualsはユーザー主導型のハードウエア及びソフトウエアのマニュアル(ユーザーガイド・マニュアル・クイックスタート・技術情報など)を共有・保存・検索サービスを提供します。 製品を購入する前に必ずユーザーガイドを読みましょう!!!

もしこの書類があなたがお探しの取扱説明書・マニュアル・機能説明・回路図の場合は、今すぐダウンロード。Lastmanualsでは手軽に早くKYOSHO PURETEN EP AIPHA2のユーザマニュアルを入手できます。 KYOSHO PURETEN EP AIPHA2のユーザーガイドがあなたのお役に立てばと思っています。

KYOSHO PURETEN EP AIPHA2のユーザーガイドをLastmanualsがお手伝いします。

マニュアル抽象的: マニュアル KYOSHO PURETEN EP AIPHA2PARTS LIST

詳しい操作方法はユーザーガイドに記載されています。

[. . . ] 28) ãã覧ãã ããã

ãããã¡ã¤ã«ã使ç¨ãã¦ãã¨ã³ããã¤ã³ãã§è©ä¾¡ããã¢ã¤ãã ãå® ç¾©ãç¹å®ã® OSã¾ãã¯ã¢ããªã±ã¼ã·ã§ã³ç¨ã®ãããã¡ã¤ã«ãä½æã ã¢ãããã¼ããåé¤ã詳細ã¯ããããã¡ã¤ã«ã®ä½æ (p. 32) ãã覧ã ã ããã

Applications

æ¨æºæå®ã®ã¢ããªã±ã¼ã·ã§ã³ããã³ã¢ããªã±ã¼ã·ã§ã³ã¿ã¤ãã表示ã 詳細ã¯ã管çã®æ¦è¦ (p. 15) ãã覧ãã ããã

Enforce (æ½è¡ã®æ¦è¦ (p. 49) ãåç

§) Agent Enforcer Access Templates ã¯ã©ã¤ã¢ã³ããã¼ã¹ã®æ¤ç«ã¨ã³ãã©ã¼ã¹ã¡ã³ããå®è¡ããéãAgent Enforcer Access Template ã使ç¨ãã¦ãã¨ã³ããã¤ã³ããã¢ã¯ã»ã¹ã§ã ããã¾ãã¯ã§ããªããããã¯ã¼ã¯ãªã½ã¼ã¹ãå¤æãAgent Enforcer Access Template ãä½æãã¢ãããã¼ããåé¤ã詳細ã¯ãAgent Enforcer Access Template ã®ä½æ (p. [. . . ] ãSaveã(ä¿å) ãã¯ãªãã¯ãã¾ãã ãã³ã: ãããã¡ã¤ã«ãä½æå¾ããã®ãããã¡ã¤ã«ã使ç¨ããããªã·ã¼ ãããProfilesããªã¹ããã¼ã¸ã®å³ã¯ãªãã¯ã¡ãã¥ã¼ãªãã·ã§ã³ã«ã¦ãã¾ã ã¯ãããã¡ã¤ã«ã®ç·¨éæã«ããView Usage Detailsã(使ç¨ç¶æ³ã®è¡¨ç¤º) ãªã³ ã¯ãã¯ãªãã¯ãã¦è¡¨ç¤ºãããã¨ãã§ãã¾ãã

4. 11 ã¢ããªã±ã¼ã·ã§ã³ã®è©ä¾¡é

ç®ã¨æ¡ä»¶ã®è¡¨ç¤º

以ä¸ã®è¡¨ã§ã¯ããããã¡ã¤ã«ã¿ã¤ãå¥ã«ãåã¢ããªã±ã¼ã·ã§ã³ã®è©ä¾¡é

ç®ã§ 使ç¨ã§ããæ¡ä»¶ã«ã¤ãã¦èª¬æãã¾ãã ã¢ããªã±ã¼ã·ã§ã³ ãããã¡ã¤ã«ã®ä½æã«é¢ãã詳細ã¯ãã¢ããªã±ã¼ã·ã§ã³ ãããã¡ã¤ã«ã®ä½æ (p. 37) ãã覧ãã ããã ãã³ã: 使ç¨å¯è½ãªã¢ããªã±ã¼ã·ã§ã³ã®è©ä¾¡é

ç®ããã³ä¿®å¾©ã¢ã¯ã·ã§ã³ã¯ã åã½ããã¦ã§ã¢ã®ãã¶ã¤ã³ã«ä¾åãã¾ããã¢ããªã±ã¼ã·ã§ã³ããµãã¼ããã

41

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

OS ã®ä¸é¨ãã¾ãã¯ãã¹ã¦ã®ãã¼ã¸ã§ã³ã®ã¢ããªã±ã¼ã·ã§ã³ã«å¯¾ãã¦ãè©ä¾¡ é

ç®ã修復ã¢ã¯ã·ã§ã³ãå©ç¨ã§ããªãå ´åãããã¾ããå©ç¨ã§ããªãè©ä¾¡é

ç®ã¯è¡¨ç¤ºããã¾ãããè©ä¾¡é

ç®ãä¸é¨ã® OS ã ãã§å©ç¨ã§ããå ´åã¯ãå©ç¨ ã§ãã OS ã ãã表示ããã¾ãã修復ã¢ã¯ã·ã§ã³ãä¸é¨ã® OS ã ãã§å©ç¨ã§ ããå ´åã¯ãå©ç¨ã§ããªã OS ãXå°ã§è¡¨ç¤ºããã¾ãã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç® èª¬æã使ç¨å¯è½ãªæ¡ä»¶

Anti-Virus ApplicationãAnti-Spyware Application Last Scan Date ã¢ããªã±ã¼ã·ã§ã³ã®æçµæ¤ç´¢æ¥ããæå®ãããæ¥ä»ã®æ¡ä»¶ãæºãã ã¦ãããå¤æããLast Scan Dateãè©ä¾¡é

ç®ã¯ããLast Scan Grace Periodãã®ä»£ããã«ä½¿ç¨ãããã¨ãã§ãã¾ãã次ã®ãããªæ¡ä»¶ãè¨å® ã§ãã¾ãã

â Date: ã¨ã³ããã¤ã³ãã®æçµæ¤ç´¢æ¥ãæå®ããæ¡ä»¶ã«ä¸è´ããå ´å

ã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ã æå®ãæ¼ç®å: == (çå·)ã!= (. . . ã«çãããªã)ã< (ããå°ãã)ã <= (ã«çããããã¾ãã¯å°ãã)ã> (ãã大ãã)ã>= (ã«çãã ããã¾ãã¯å¤§ãã)ã

â Else:ãDateãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼

ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Last Scan Grace Period ã¢ããªã±ã¼ã·ã§ã³ã®æçµæ¤ç´¢æ¥ããæ¡ä»¶ã§æå®ãããæéå

ã«ãã ãå¤æããLast Scan Grace Periodãè©ä¾¡é

ç®ã¯ããLast Scan Dateã㮠代ããã«ä½¿ç¨ãããã¨ãã§ãã¾ãã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Within: ã¨ã³ããã¤ã³ãã®æçµæ¤ç´¢æ¥ãæ¡ä»¶ãæºããã¦ããã¨å¤æ

ããéã®ç¶äºæ¥æ°ãæå®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã

â Else:ãWithinãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ã¹ãã¼

ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Real-Time Protection ã¢ããªã±ã¼ã·ã§ã³ãã¨ã³ããã¤ã³ãããªã¢ã«ã¿ã¤ã ã§ä¿è·ãããè¨ å®ã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Enabled/Disabled: ã¨ã³ããã¤ã³ãä¸ã®ã¢ããªã±ã¼ã·ã§ã³ã®ãªã¢ã«

ã¿ã¤ã ä¿è·æ©è½ãæå¹/ç¡å¹ã«è¨å®ããã¦ããããããã³æ¡ä»¶ã«ä¸ è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ ã¯ã·ã§ã³ãæå®ã

â Else:ãEnabled/Disabledãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢

ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Signature Date ã¢ããªã±ã¼ã·ã§ã³ã®ã·ã°ããã£ãã¡ã¤ã«ã®æ¥ä»ããæå®ãããæ¥ä» ã®æ¡ä»¶ãæºããã¦ãããå¤æããSignature Dateãè©ä¾¡é

ç®ã¯ã

42

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç®

説æã使ç¨å¯è½ãªæ¡ä»¶

ãSignature Grace Periodãã®ä»£ããã«ä½¿ç¨ãããã¨ãã§ãã¾ãã次㮠ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Date: ã¨ã³ããã¤ã³ãã®ã·ã°ããã£ãã¡ã¤ã«ã®æ¥ä»ãæå®ããæ¡ä»¶

ã«ä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ããã ã³ã¢ã¯ã·ã§ã³ãæå®ãæ¼ç®å: == (çå·)ã!= (. . . ã«çãããªã)ã< (ããå°ãã)ã<= (ã«çããããã¾ãã¯å°ãã)ã> (ãã大ãã)ã >= (ã«çããããã¾ãã¯å¤§ãã)ã

â Else:ãDateãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼

ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Signature Grace Period ã¢ããªã±ã¼ã·ã§ã³ã®ã·ã°ããã£ãã¡ã¤ã«ã®æ¥ä»ããæ¡ä»¶ã§æå®ãã ãæéå

ã«ãããå¤æããSignature Grace Periodãè©ä¾¡é

ç®ã¯ã ãSignature Dateãã®ä»£ããã«ä½¿ç¨ãããã¨ãã§ãã¾ãã次ã®ãã㪠æ¡ä»¶ãè¨å®ã§ãã¾ãã

â Within: ã¨ã³ããã¤ã³ãã®ã·ã°ããã£ãã¡ã¤ã«ã®æ¥ä»ãæ¡ä»¶ãæºã

ãã¦ããã¨å¤æããéã®ç¶äºæ¥æ°ãæå®ããæ¡ä»¶ã«ä¸è´ããå ´å ã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ ãæå®ã

â Else:ãWithinãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ã¹ãã¼

ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Version ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããæ¡ä»¶ãæºãã ã¦ãããå¤æã ãã³ã: ã¨ã³ããã¤ã³ãã«ãããã¼ã¸ã§ã³ã¯ãæ¡ä»¶ã§æå®ããææ㪠å¤ã使ç¨ãã¦è©ä¾¡ããã¾ãããã¨ãã°ãæ¡ä»¶ã§ã== 8ããæå®ãã ã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã8. 1 ã¨æ¡ä»¶ã«ãã 8 ãæ¯ è¼ãã (ææãªå¤ 1ã¤)ãæ¡ä»¶ãæºããããã¨å¤æããã¾ããä¸æ¹ãæ¡ ä»¶ã§ã== 8. 0ããæå®ããã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã 8. 1 ã¨æ¡ä»¶ã«ãã 8. 0 ãæ¯è¼ãã (ææãªå¤ 2ã¤)ãæ¡ä»¶ãæºããã㪠ãã£ãã¨å¤æããã¾ãã

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããããã¡ã¤ã«å

ã§æå®ãããã

è¨å®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ããã§ãã

â Version: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãæ

å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã ã³ã¡ãã»ã¼ã¸ãæå®ãæ¼ç®å: == (çå·)ã!= (. . . ã«çãããªã)ã < (ããå°ãã)ã<= (ã«çããããã¾ãã¯å°ãã)ã> (ãã大ã ã)ã>= (ã«çããããã¾ãã¯å¤§ãã)ããã¼ã¸ã§ã³ã¯ãN. n. n. n ã¨ããå½¢å¼ã§æå®ãã¦ãã ããã

â Else:ãVersionãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

43

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç®

説æã使ç¨å¯è½ãªæ¡ä»¶

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãã¢ããªã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«

å

ã§æå®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ãã ã§ãã

â Pass/Fail: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®å¤ããã¢ããª

ã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«å

ã§æå®ããã¦ããå¤ã¨ä¸è´ããå ´ åãã¨ã³ããã¤ã³ãã®è©ä¾¡ã«åæ ¼ã¾ãã¯å¤±æ ¼ããããæå®ãã æ¡ä»¶ãä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ã ã»ã¼ã¸ãæå®ã

â Else:ãPass/Failãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

Firewall Application Enabled ã¢ããªã±ã¼ã·ã§ã³ãã¨ã³ããã¤ã³ãããªã¢ã«ã¿ã¤ã ã§ä¿è·ãããè¨ å®ã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Enabled/Disabled: ã¨ã³ããã¤ã³ãä¸ã®ãã¡ã¤ã¢ã¦ã©ã¼ã«ãæå¹ã¾

ãã¯ç¡å¹ã«è¨å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã

â Else:ãEnabled/Disabledãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢

ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Version ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããæ¡ä»¶ãæºãã ã¦ãããå¤æã ãã³ã: ã¨ã³ããã¤ã³ãã«ãããã¼ã¸ã§ã³ã¯ãæ¡ä»¶ã§æå®ããææ㪠å¤ã使ç¨ãã¦è©ä¾¡ããã¾ãããã¨ãã°ãæ¡ä»¶ã§ã== 8ããæå®ãã ã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã8. 1 ã¨æ¡ä»¶ã«ãã 8 ãæ¯ è¼ãã (ææãªå¤ 1ã¤)ãæ¡ä»¶ãæºããããã¨å¤æããã¾ããä¸æ¹ãæ¡ ä»¶ã§ã== 8. 0ããæå®ããã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã 8. 1 ã¨æ¡ä»¶ã«ãã 8. 0 ãæ¯è¼ãã (ææãªå¤ 2ã¤)ãæ¡ä»¶ãæºããã㪠ãã£ãã¨å¤æããã¾ãã

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããããã¡ã¤ã«å

ã§æå®ãããã

è¨å®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ããã§ãã

â Version: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãæ

å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã ã³ã¡ãã»ã¼ã¸ãæå®ãæ¼ç®å: == (çå·)ã!= (. . . ã«çãããªã)ã < (ããå°ãã)ã<= (ã«çããããã¾ãã¯å°ãã)ã> (ãã大ã ã)ã>= (ã«çããããã¾ãã¯å¤§ãã)ããã¼ã¸ã§ã³ã¯ãN. n. n. n ã¨ããå½¢å¼ã§æå®ãã¦ãã ããã

â Else:ãVersionãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

44

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç®

説æã使ç¨å¯è½ãªæ¡ä»¶

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãã¢ããªã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«

å

ã§æå®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ãã ã§ãã

â Pass/Fail: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®å¤ããã¢ããª

ã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«å

ã§æå®ããã¦ããå¤ã¨ä¸è´ããå ´ åãã¨ã³ããã¤ã³ãã®è©ä¾¡ã«åæ ¼ã¾ãã¯å¤±æ ¼ããããæå®ãã æ¡ä»¶ãä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ã ã»ã¼ã¸ãæå®ã

â Else:ãPass/Failãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

Patch Manager Application Enabled ã¢ããªã±ã¼ã·ã§ã³ãã¨ã³ããã¤ã³ãããªã¢ã«ã¿ã¤ã ã§ä¿è·ãããè¨ å®ã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Enabled/Disabled: ã¨ã³ããã¤ã³ãä¸ã® Windows Update ãã¼ã«ã®èª

åæ´æ°æ©è½ãæå¹ã¾ãã¯ç¡å¹ã«è¨å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã³ ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæ å®ã

â Else:ãEnabled/Disabledãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢

ã³ã¹ ã¹ãã¼ããã¡ãã»ã¼ã¸ãããã³ã¢ã¯ã·ã§ã³ãæå®ã Assessment ApplicationãHIPS ApplicationãIDS Application Version ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããæ¡ä»¶ãæºãã ã¦ãããå¤æã ãã³ã: ã¨ã³ããã¤ã³ãã«ãããã¼ã¸ã§ã³ã¯ãæ¡ä»¶ã§æå®ããææ㪠å¤ã使ç¨ãã¦è©ä¾¡ããã¾ãããã¨ãã°ãæ¡ä»¶ã§ã== 8ããæå®ãã ã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã8. 1 ã¨æ¡ä»¶ã«ãã 8 ãæ¯ è¼ãã (ææãªå¤ 1ã¤)ãæ¡ä»¶ãæºããããã¨å¤æããã¾ããä¸æ¹ãæ¡ ä»¶ã§ã== 8. 0ããæå®ããã¨ã³ããã¤ã³ãã®ãã¼ã¸ã§ã³ã 8. 1 ã®å ´åã 8. 1 ã¨æ¡ä»¶ã«ãã 8. 0 ãæ¯è¼ãã (ææãªå¤ 2ã¤)ãæ¡ä»¶ãæºããã㪠ãã£ãã¨å¤æããã¾ãã

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ããããã¡ã¤ã«å

ã§æå®ãããã

è¨å®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ããã§ãã

â Version: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãæ

å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã ã³ã¡ãã»ã¼ã¸ãæå®ãæ¼ç®å: == (çå·)ã!= (. . . ã«çãããªã)ã < (ããå°ãã)ã<= (ã«çããããã¾ãã¯å°ãã)ã> (ãã大ã ã)ã>= (ã«çããããã¾ãã¯å¤§ãã)ããã¼ã¸ã§ã³ã¯ãN. n. n. n ã¨ããå½¢å¼ã§æå®ãã¦ãã ããã

45

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç®

説æã使ç¨å¯è½ãªæ¡ä»¶

â Else:ãVersionãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

â ã¢ããªã±ã¼ã·ã§ã³ã®ãã¼ã¸ã§ã³ãã¢ããªã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«

å

ã§æå®ããå ´åããããã¡ã¤ã«ã§æå®ã§ããæ¡ä»¶ã¯æ¬¡ã®ã¨ãã ã§ãã

â Pass/Fail: ã¨ã³ããã¤ã³ãã®ã¢ããªã±ã¼ã·ã§ã³ã®å¤ããã¢ããª

ã±ã¼ã·ã§ã³ã®æ¤åºã«ã¼ã«å

ã§æå®ããã¦ããå¤ã¨ä¸è´ããå ´ åãã¨ã³ããã¤ã³ãã®è©ä¾¡ã«åæ ¼ã¾ãã¯å¤±æ ¼ããããæå®ãã æ¡ä»¶ãä¸è´ããå ´åã®ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ã ã»ã¼ã¸ãæå®ã

â Else:ãPass/Failãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹

ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

Sophos Anti-Virus 6. x and 7. x Application ãã³ã: Sophos Anti-Virus ã§ã¯ãã¦ã¤ã«ã¹/ã¹ãã¤ã¦ã§ã¢å¯¾çãHIPSãããã³ IDS (ä¸æ£ã¢ ã¯ã»ã¹ç£è¦ã·ã¹ãã ) ç¨ã®æ¨æºè©ä¾¡é

ç®ã®ä»ã«ã以ä¸ã®è©ä¾¡é

ç®ãè¨å®ã§ãã¾ãã Adware/PUA ã¨ã³ããã¤ã³ãã§ã¢ãã¦ã§ã¢/ä¸è¦ã¨æãããã¢ããªã±ã¼ã·ã§ã³ (PUA) ãæ¤åºããããè¨å®ã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Detected/Not Detected: ã¢ãã¦ã§ã¢/ä¸è¦ã¨æãããã¢ããªã±ã¼ã·ã§

ã³ (PUA) ãæ¤åºããã/ãããªãã£ãããæå®ããæ¡ä»¶ã«ä¸è´ãã å ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãDetected/Not Detectedãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©

ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã Controlled Applications éè¦: ãã®æ©è½ ã¯ãSophos Anti-Virus 7. x ã®ã¿ ã§ä½¿ç¨ã§ãã¾ãã ã¨ã³ããã¤ã³ãã§ç®¡çãããã¢ããªã±ã¼ã·ã§ã³ãæ¤åºããããè¨å®ã 管çãããã¢ããªã±ã¼ã·ã§ã³ã¯ãSophos Enterprise Console ããªã·ã¼ ã§å®ç¾©ããã¾ãã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Detected/Not Detected: 管çãããã¢ããªã±ã¼ã·ã§ã³ãæ¤åºããã/

ãããªãã£ãããæå®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ã¢ ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãDetected/Not Detectedãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©

ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

46

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç® Managed by SEC

説æã使ç¨å¯è½ãªæ¡ä»¶

Sophos Anti-Virus ã Sophos Enterprise Console ã«ãã£ã¦ç®¡çããããã ã¹ã¿ã³ãã¢ãã³è£½åã¨ãã¦ã¤ã³ã¹ãã¼ã«ããããè¨å®ã次ã®ãã㪠æ¡ä»¶ãè¨å®ã§ãã¾ãã

â Yes/No: Sophos Anti-Virus ã Sophos Enterprise Console ã«ãã£ã¦ç®¡ç

ãããããè¨å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãYes/Noãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹

ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã SEC Policy Sophos Anti-Virus ã Sophos Enterprise Console ããªã·ã¼ã«æºæ ããã ãè¨å®ã次ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Conforms/Does Not Conform: Sophos Anti-Virus ã Sophos Enterprise

Console ããªã·ã¼ã«æºæ ããããæå®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ã ã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãConforms/Does Not Conformãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³

ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã Suspicious Behavior éè¦: ãã®æ©è½ ã¯ãSophos Anti-Virus 7. x ã®ã¿ ã§ä½¿ç¨ã§ãã¾ãã ã¨ã³ããã¤ã³ãã§çãããåä½ãæ¤ç¥ããããè¨å®ã次ã®ãããªæ¡ 件ãè¨å®ã§ãã¾ãã

â Detected/Not Detected: çãããåä½ãæ¤ç¥ããã/ããªãããè¨å®

ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãDetected/Not Detectedãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©

ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã Suspicious File éè¦: ãã®æ©è½ ã¯ãSophos Anti-Virus 7. x ã®ã¿ ã§ä½¿ç¨ã§ãã¾ãã ã¨ã³ããã¤ã³ãã§çããããã¡ã¤ã«ãæ¤åºããããè¨å®ã次ã®ãã ãªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Detected/Not Detected: çããããã¡ã¤ã«ãæ¤åºããã/ããªããã

è¨å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ããã ã³ã¡ãã»ã¼ã¸ãæå®ã

â Else:ãDetected/Not Detectedãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©

ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã Virus/Spyware ã¨ã³ããã¤ã³ãã§ã¦ã¤ã«ã¹ãã¹ãã¤ã¦ã§ã¢ãæ¤åºããããè¨å®ã次 ã®ãããªæ¡ä»¶ãè¨å®ã§ãã¾ãã

â Detected/Not Detected: ã¦ã¤ã«ã¹ãã¹ãã¤ã¦ã§ã¢ãæ¤åºããã/ããª

ãããè¨å®ããæ¡ä»¶ã«ä¸è´ããå ´åã®ãã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ ãããã³ã¡ãã»ã¼ã¸ãæå®ã

47

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¢ããªã±ã¼ã·ã§ã³ ã®è©ä¾¡é

ç®

説æã使ç¨å¯è½ãªæ¡ä»¶

â Else:ãDetected/Not Detectedãæ¡ä»¶ã«ä¸è´ããªãå ´åã®ãã³ã³ãã©

ã¤ã¢ã³ã¹ ã¹ãã¼ãããã³ã¡ãã»ã¼ã¸ãæå®ã

48

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

5 æ½è¡

5. 1 æ½è¡ã®æ¦è¦

ãEnforceã(æ½è¡) ã¨ãªã¢ã«ã¯ããããã¯ã¼ã¯ãªã½ã¼ã¹ããããã¯ã¼ã¯ã¢ã¯ã» ã¹ã®è¨å®ãããã³é¤å¤ã®è¨å®ã«å¿

è¦ãªã³ã³ãã¼ãã³ããã¹ã¦ãå«ã¾ãã¦ãã¾ ãããEnforceãã¡ãã¥ã¼ãã次ã®ã¨ãªã¢ã«ã¢ã¯ã»ã¹ã§ãã¾ãã

ã¨ãªã¢ããã³ã¢ã¯ ã·ã§ã³ Network Resources Create network resources Network resources (ãããã¯ã¼ã¯ãªã½ã¼ã¹) ã¯ãã¨ã³ããã¤ã³ãã®ä¿® 復ã«å¿

è¦ãªã¢ããªã±ã¼ã·ã§ã³ãããã¤ã¹ãã¾ãã¯éé¢ãããã¨ã³ã ãã¤ã³ãããã®ã¢ã¯ã»ã¹ããããã¯ããã¢ããªã±ã¼ã·ã§ã³ããã㤠ã¹ã§ãããããã¯ã¼ã¯ãªã½ã¼ã¹ã¯ãAgent Enforcer Access Template ã® ã³ã³ãã¼ãã³ãã¨ãã¦æ±ããã¾ãããããã¯ã¼ã¯ãªã½ã¼ã¹ã¯ãå®è¡ ãã¡ã¤ã«ããã¼ã/ãããã³ã«ã¨ãã£ããªã½ã¼ã¹ã¿ã¤ããããã³æ¥ç¶ å

IP ã¢ãã¬ã¹ããµãããããªã©ã®è©³ç´°æ

å ±ããæ§æããã¦ãã¾ãã ãã³ã: ãããã¯ã¼ã¯ãªã½ã¼ã¹ã¯ãQuarantine Agent ã稼åãã¦ãã ã¨ã³ããã¤ã³ãã®ã¿ã«é©ç¨ããã¾ããQuarantine Agent ã使ç¨ãã¦ã¢ ã¯ã»ã¹ãæ½è¡ãã¦ããªãå ´åããããã¯ã¼ã¯ãªã½ã¼ã¹ãä½æããå¿

è¦ã¯ããã¾ããã Agent Enforcer Access Templates Create Agent Enforcer Access Template Agent Enforcer Access Template (Agent Enforcer ã¢ã¯ã»ã¹ãã³ãã¬ã¼ã) ã¯ã©ã¤ã¢ã³ããã¼ã¹ã®æ¤ç«ãæ½è¡ããéãã¨ã³ããã¤ã³ãã«ã¢ã¯ã» ã¹ã許å¯/æå¦ãããããã¯ã¼ã¯ãªã½ã¼ã¹ãå¤æãã¾ããã¨ã³ãã㤠ã³ãã®ãããã¯ã¼ã¯ã¢ã¯ã»ã¹ã¯ãå®ç¾©ããã¦ãããããã¯ã¼ã¯ãªã½ã¼ ã¹ã«ãã£ã¦ã³ã³ããã¼ã«ããã¾ããAgent Enforcer Access Template ã ä½æããã¨ãããªã·ã¼ã«é©ç¨ãã¦ã¨ã³ããã¤ã³ãã®ã¨ã¼ã¸ã§ã³ã ã¹ ãã¼ããã³ã³ãã©ã¤ã¢ã³ã¹ ã¹ãã¼ãã«åºã¥ããã¢ã¯ã»ã¹ãæ½è¡ã§ã ãããã«ãªãã¾ãã ãã³ã: Agent Enforcer Access Template ã¯ãQuarantine Agent ãå®è¡ã ã¦ããã¨ã³ããã¤ã³ãã®ã¿ã«é©ç¨ããã¾ããQuarantine Agent ãä½¿ç¨ ãã¦ã¢ã¯ã»ã¹ãæ½è¡ãã¦ããªãå ´åãAgent Enforcer Access Template ãä½æããå¿

è¦ã¯ããã¾ããã DHCP Enforcer Access Templates Create DHCP Enforcer Access Template DHCP Enforcer Access Template (DHCP Enforcer ã¢ã¯ã»ã¹ãã³ãã¬ã¼ ã) ã§ã¯ãDHCP æ½è¡ã«å¿

è¦ãªã¢ã¯ã»ã¹è¨å®ãæå®ãããã¨ãã§ãã¾ ããDHCP (Dynamic Host Configuration Protocol) ã¯ããããã¯ã¼ã¯ã« èªåçã« IP ã¢ãã¬ã¹ãå²ãå½ã¦ããããã³ã«ã§ããã¢ã¯ã»ã¹ãã³ã ã¬ã¼ãã¯ãåãã³ãã¬ã¼ãåºæã®å称ã¨èª¬æãã¢ã¯ã»ã¹ãã³ãã¬ã¼ 説æ

49

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ã¨ãªã¢ããã³ã¢ã¯ ã·ã§ã³

説æ

ãã«é¢é£ä»ãããã¦ãã DHCP ãµã¼ãã¼ã DHCP ãªã¬ã¼ã®ã¹ã³ã¼ãã ããã³ (ããªã·ã¼ãé¤å¤ãã¨ã³ãã©ã¼ãµè¨å®å

ã§) ã½ããã¦ã§ã¢ã®ã¢ ã¯ã»ã¹ã¹ãã¼ãã¨é¢é£ä»ããããã¦ã¼ã¶ã¼ã¯ã©ã¹ããæ§æããã¦ã ã¾ãã ãã³ã: DHCP Enforcer Access Template ã¯ãæ½è¡ã¿ã¤ãã DHCP Enforcer ã§ããå ´åã®ã¿ã«é©ç¨ã§ãã¾ããDHCP Enforcer ã¯ãSophos NAC DHCP ãå°å

¥ããéã«ä½¿ç¨ããã¾ããDHCP Enforcer ã使ç¨ãã¦ã¢ã¯ ã»ã¹ãæ½è¡ãã¦ããªãå ´åãDHCP Enforcer Access Template ãä½æã ãå¿

è¦ã¯ããã¾ããã Exemptions Create Exemption Exemptions (é¤å¤) ã¯ãå¤ç¨®ã®åºæºãåºã«ããããã¯ã¼ã¯æ¥ç¶æã«ã³ ã³ãã©ã¤ã¢ã³ã¹ãè©ä¾¡ããå¿

è¦ã®ãªãã¨ã³ããã¤ã³ããèå¥ãã¾ãã è©ä¾¡ã®å¯¾è±¡ããé¤å¤ãããã¨ã³ããã¤ã³ãã«ã¯ãã¨ã¼ã¸ã§ã³ããå® è¡ã§ããªãã¨ã³ããã¤ã³ãããå®å

¨ã¨å¤æããã¦ãããµã¼ãã¼ãã«ã¼ ã¿ãããªã³ã¿ãã¨ã³ããã¤ã³ããªã©ãã³ã³ãã©ã¤ã¢ã³ã¹è©ä¾¡ãä¸è¦ ãªã¨ã³ããã¤ã³ããããã¾ãã ãã³ã: é¤å¤æ©è½ã¯ãæ½è¡ã¿ã¤ãã DHCP Enforcer ã®å ´åã®ã¿ã«ä½¿ç¨ ããã¾ããDHCP Enforcer ã使ç¨ãã¦ã¢ã¯ã»ã¹ãæ½è¡ãã¦ããªãå ´ åãé¤å¤ãä½æããå¿

è¦ã¯ããã¾ããã

5. 2 Agent Enforcer Access Template ã®ä½æ

ãAgent Enforcer Access Templatesã(Agent Enforcer ã¢ã¯ã»ã¹ãã³ãã¬ã¼ã) ãã¼ ã¸ã«ã¯ãã¯ã©ã¤ã¢ã³ããã¼ã¹ã®æ¤ç«ãå®è¡ãã¦ããã¨ãã«ãã¨ã³ããã¤ã³ã ã«ã¢ã¯ã»ã¹ã許å¯/æå¦ãããããã¯ã¼ã¯ãªã½ã¼ã¹ã表示ããã¾ããAgent Enforcer Access Template ã¯ãQuarantine Agent ãå®è¡ãã¦ããã¨ã³ããã¤ã³ã ã®ã¿ã«é©ç¨ããã¾ãã ã¢ã¯ã»ã¹ãã³ãã¬ã¼ãã¯ãåãã³ãã¬ã¼ãåºæã®å称ã説æãããã³ã¨ã³ã ãã¤ã³ãã®ã¨ã¼ã¸ã§ã³ãã¹ãã¼ããã³ã³ãã©ã¤ã¢ã³ã¹ã¹ãã¼ãã¨é¢é£ä»ãã ããããã¯ã¼ã¯ãªã½ã¼ã¹ããæ§æããã¦ãã¾ããã¨ã³ããã¤ã³ãã®ããã ã¯ã¼ã¯ã¢ã¯ã»ã¹ã¯ãå®ç¾©ããã¦ãããããã¯ã¼ã¯ãªã½ã¼ã¹ã«ãã£ã¦ã³ã³ã ãã¼ã«ããã¾ãããã¨ãã°ãããªã·ã¼è©ä¾¡ã§ã¨ã³ããã¤ã³ããããªã·ã¼ã«æº æ ãã¦ãããã¨ã示ãããå ´åãããªã·ã¼ã®ã³ã³ãã©ã¤ã¢ã³ã¹ã¹ãã¼ãã¨ä¸ è´ãã Agent Enforcer Access Template ãé©ç¨ãããå®ç¾©æ¸ã¿ã®ãããã¯ã¼ã¯ ãªã½ã¼ã¹ã許å¯ã¾ãã¯æå¦ããã¾ãããããã¯ã¼ã¯ãªã½ã¼ã¹ã®è©³ç´°ã¯ããã ãã¯ã¼ã¯ãªã½ã¼ã¹ã®ä½æ (p. 55) ãã覧ãã ãããã¢ã¯ã»ã¹ãã³ãã¬ã¼ãã¯

50

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ä½æå¾ããªã·ã¼ã«é©ç¨ãããã¨ãã§ãã¾ãã詳細ã¯ãããªã·ã¼ã®ã¢ãããã¼ ã (p. 19) ãã覧ãã ããã ãã³ã: ãã©ã¤ãã¼ã IP ã¢ãã¬ã¹ã使ç¨ããçµç¹å

é¨ã®ãããã¯ã¼ã¯ã¸ã®ã¤ ã³ã¿ã¼ãããã¢ã¯ã»ã¹ã«å¯¾ãã¦ãã¨ã¼ã¸ã§ã³ãã®æ¤ç«ãå®æ½ã§ãã¾ãããã© ã¤ãã¼ã IP ã¢ãã¬ã¹ã¯ããPrivate/Reservedããããã¯ã¼ã¯ãªã½ã¼ã¹ã¨ãã¦ã ããããå®ç¾©ããã¦ãã¾ãããDefault - Agent and Internet Access Onlyããã³ ãã¬ã¼ãã¯ããã©ã¤ãã¼ã IP ã¢ãã¬ã¹ã使ç¨ããçµç¹å

é¨ã®ãããã¯ã¼ã¯ ã«å¯¾ãã¦ããã¹ã¦ã®ã½ãã©ã¹è£½åã¸ã®ã¢ã¯ã»ã¹ãããã³ã¤ã³ã¿ã¼ãããã¸ã® ã¢ã¯ã»ã¹ãèªåçã«è¨±å¯ãã¾ãã æä½æ¹æ³ 1. ã Enforce > Agent Enforcer Access Templates ã(æ½è¡ - Agent Enforcer ã¢ã¯ã» ã¹ãã³ãã¬ã¼ã) ãã¯ãªãã¯ãã¾ãã次ã«ããã¼ã¸å·¦ä¸ã«è¡¨ç¤ºããã ãCreate Agent Enforcer Access Templateã(Agent Enforcer ã¢ã¯ã»ã¹ãã³ã ã¬ã¼ãã®ä½æ) ãã¯ãªãã¯ãã¾ãã 2. Agent Enforcer Access Template ã®ãNameã(å称) ã¨ãDescriptionã(説æ) ãå

¥åãã¾ãã 3. ãããã¯ã¼ã¯ãªã½ã¼ã¹ã®ååã¨èª¬æãå

¥åãã¾ãã 3. ãNetwork Resource Type ã(ãããã¯ã¼ã¯ãªã½ã¼ã¹ã®ã¿ã¤ã) ãªã¹ããã㯠ã¹ãã¯ãªãã¯ãããPort/Protocolã(ãã¼ã/ãããã³ã«) ã¾ã㯠ãExecutableã(å®è¡ãã¡ã¤ã«) ãé¸æãã¾ãã ãã³ã: ãããã¯ã¼ã¯ãªã½ã¼ã¹ã¯ãåã¢ããªã±ã¼ã·ã§ã³ã®å®è¡ãã¡ã¤ã«ã« 対ãã¦åå¥ã«ä½æããå¿

è¦ãããã¾ãã

56

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

4. 次ã®ããããã®æé ãå®è¡ãã¦ãã ããã

â

â

ã¹ããã 3 ã§ããPort/Protocolã(ãã¼ã/ãããã³ã«) ãé¸æããå ´å ã¯ããANYã(ãã¹ã¦) ãã¿ã³ãã¯ãªãã¯ãã¦ä»»æã®ãã¼ãã«è©²å½ãã ãããã¯ã¼ã¯ãªã½ã¼ã¹ãä½æãã¾ããã¾ãã¯ãå

¥åæ¬ã®æ¨ªã«ãããªã ã·ã§ã³ãã¿ã³ãã¯ãªãã¯ããç¹å®ã®ãã¼ããå

¥åãã¾ãã次ã«ããã ãã³ã«ãé¸æãããAddã(追å ) ãã¯ãªãã¯ãã¾ãã追å ãããã¼ãã ãããã³ã«ã®æ°ã«å¿ãã¦ããã®æä½ãç¹°ãè¿ãã¾ãã ã¹ããã 3 ã§ãExecutableã(ãã¡ã¤ã«) ãé¸æããå ´åã¯ããNameã(å 称) ãã£ã¼ã«ãã«ã¢ããªã±ã¼ã·ã§ã³ã®å®è¡ãã¡ã¤ã«ã®ããã»ã¹åãå

¥å ãã¾ãã

éè¦:

â

ããã§å

¥åããå®è¡ãã¡ã¤ã«ã®ããã»ã¹åã¯ãWindows ã®ãã¿ã¹ã¯ ã ãã¼ã¸ã£ãã®ãããã»ã¹ãã¿ãã«è¡¨ç¤ºãããããã»ã¹åã¨åãã§ãªã ãã°ãªãã¾ããã ããã»ã¹ã«æ¡å¼µåãã¤ãã¦ããªãå ´åãé¤ãã¦ãããã»ã¹åã«ã¯ãå¿

ãã. exeãæ¡å¼µåãä»ãã¦ãã ãããåè§ 64æåãè¶

ããããã»ã¹å㯠使ç¨ã§ãã¾ãããæå \ / : * ?"< > | ã使ç¨ãããã¨ã¯ã§ãã¾ããããã¡ ã¤ã«ãã¹ãä»ãããã¨ã¯ã§ãã¾ãããã¯ã¼ã«ãã«ã¼ãæåã«ã¯å¯¾å¿ã ã¦ãã¾ãããTCP ããã³ UDP ãããã³ã«ã®å ´åã®ã¿ã«å¯¾å¿ãã¦ãã¾ ãã Winsock ã¬ãã«ã§å®è¡ããã¦ããå®è¡ãã¡ã¤ã«ã®ã¿ãæ¤åºããã¾ãã

â

â

5. ã¾ãã¯ããµã¼ãã¼ã® IP ã¢ãã¬ã¹ããµãããã (ä»»æ)ãããã³èª¬æãè©²å½ ãããã£ã¼ã«ãã«å

¥åãããAddã(追å ) ãã¯ãªãã¯ãã¾ãã 追å ãã IP ã¢ãã¬ã¹ããµããããã®æ°ã«å¿ãã¦ããã®æä½ãç¹°ãè¿ãã¾ ãã 6. ãSaveã(ä¿å) ãã¯ãªãã¯ãã¾ãã ãã³ã: ãããã¯ã¼ã¯ãªã½ã¼ã¹ãä½æå¾ããã®ãããã¯ã¼ã¯ãªã½ã¼ã¹ã使 ç¨ãã Agent Enforcer Access Template ãããNetwork Resourcesããªã¹ããã¼ ã¸ã®å³ã¯ãªãã¯ã¡ãã¥ã¼ãªãã·ã§ã³ã«ã¦ãã¾ãã¯ãããã¯ã¼ã¯ãªã½ã¼ã¹ã® ç·¨éæã«ããView Usage Detailsã(使ç¨ç¶æ³ã®è¡¨ç¤º) ãã¯ãªãã¯ãã¦è¡¨ç¤ºã ããã¨ãã§ãã¾ãã

5. 5 é¤å¤ã®ä½æ

ãExemptionsã(é¤å¤) ãã¼ã¸ã§ã¯ãæ§ã

ãªåºæºãåºã«ããããã¯ã¼ã¯ã«æ¥ç¶ ããéã«ã³ã³ãã©ã¤ã¢ã³ã¹è©ä¾¡ãä¸è¦ãªã¨ã³ããã¤ã³ããèå¥ãããã¨ãã§

57

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

ãã¾ããé¤å¤å¯¾è±¡ã«ã¯ãã¨ã¼ã¸ã§ã³ããèµ·åã§ããªãã¨ã³ããã¤ã³ããã ãå®å

¨ãã¨å¤æããããµã¼ãã¼ãã«ã¼ã¿ãããªã³ã¿ãã¨ã³ããã¤ã³ããªã©ã ã³ã³ãã©ã¤ã¢ã³ã¹è©ä¾¡ãä¸è¦ãªã¨ã³ããã¤ã³ããå«ã¾ãã¾ããããã«ãçµç¹ å

¨ä½ã§ãããªã·ã¼ã段éçã«æ½è¡ããå ´åãªã©ã段éãã¨ã«ããªã·ã¼ã®æ½è¡ ãå¿

è¦ã¨ããªãã¨ã³ããã¤ã³ãããããã¯ã¼ã¯ãé¤å¤ãããã¨ãã§ãã¾ãã ãã³ã: é¤å¤æ©è½ã¯ãæ½è¡ã¿ã¤ãã DHCP Enforcer ã®å ´åã«ä½¿ç¨ã§ãã¾ãã DHCP Enforcer ã使ç¨ãã¦ã¢ã¯ã»ã¹ãæ½è¡ãã¦ããªãå ´åãé¤å¤ãä½æãã å¿

è¦ã¯ããã¾ããã

5. 6 DHCP æ¡ä»¶ã«ããé¤å¤ã®ä½æ

ãExemptionsã(é¤å¤) ãã¼ã¸ã§ã¯ããããã¯ã¼ã¯ã«æ¥ç¶ããéã«ã³ã³ãã©ã¤ ã¢ã³ã¹è©ä¾¡ãè¡ãããªãã¨ã³ããã¤ã³ãããDHCP æ¡ä»¶ã§èå¥ãããã¨ã㧠ãã¾ããé¤å¤ã®æ¡ä»¶ã¨ DHCP Enforcer Access Template ã¯é£åãã¦é¤å¤ãèå¥ ããã¢ã¯ã·ã§ã³ãé©ç¨ãã¾ããè¨å®ããã¦ããé¤å¤ã®æ¡ä»¶ã«ä¸è´ããå ´åã é¢é£ä»ãããã¦ãã DHCP Enforcer Access Template ã§é©åãªãããã¯ã¼ã¯ã¢ ã¯ã»ã¹ã®ã¢ã¯ã·ã§ã³ã決å®ããã¾ããé¤å¤ã®ä½æå¾ããExemptionsããã¼ã¸ ã®ä¸è¦§ã§åªå

é ä½ãè¨å®ã§ãã¾ãã æä½æ¹æ³ 1. ã Enforce > Exemptions ã(æ½è¡ - é¤å¤) ãã¯ãªãã¯ãã¾ããããã¦ããã¼ ã¸ã®å·¦ä¸ã«ãããCreate Exemptionã(é¤å¤ã®ä½æ) ãã¯ãªãã¯ãã¾ãã 2. é¤å¤ã®å称ã¨èª¬æãå

¥åãã¾ãã 3. ãExemption Typeã(é¤å¤ã®ã¿ã¤ã) ãªã¹ãããã¯ã¹ãã¯ãªãã¯ãã¦ã ãDHCP Criteriaã(DHCP æ¡ä»¶) ãé¸æãã¾ãã 4. ãExemption Criteriaã(é¤å¤ã®æ¡ä»¶) ã®ä¸ã«è¡¨ç¤ºããã¦ããããMAC Addressã(MAC ã¢ãã¬ã¹)ããUser Classã(ã¦ã¼ã¶ã¼ã¯ã©ã¹)ãã¾ã㯠ãVendor Classã(ãã³ãã¯ã©ã¹) ãªãã·ã§ã³ãã¿ã³ãé¸æãã¦é¤å¤ã®æ¡ä»¶ ãæå®ãã該å½ãã MAC ã¢ãã¬ã¹ (ã¾ãã¯ãã¬ãã£ãã¯ã¹)ãã¦ã¼ã¶ã¼ã¯ ã©ã¹ãã¾ãã¯ãã³ãã¯ã©ã¹ãå

¥åæ¬ã«è¨å

¥ãããAddã(追å ) ãã¯ãªã㯠ãã¾ãã 追å ããé¤å¤ã®æ¡ä»¶ã®æ°ã«å¿ãã¦ããã®æä½ãç¹°ãè¿ãã¾ãã ãã³ã: ã*ããã%ããªã©ã®ã¯ã¤ã«ãã«ã¼ãæåãé¤å¤ã®æ¡ä»¶ã«ä½¿ç¨ãã ãã¨ãã§ãã¾ãããã¨ãã°ãMAC ã¢ãã¬ã¹ã¨ãã¦ãAA*ãã¨å

¥åããã¨ã ãAAãã§å§ã¾ããã¹ã¦ã® MAC ã¢ãã¬ã¹ãé¤å¤ããã¾ããåæ§ã«ãã*ã ãã%ãè¨å·ãªãã§ãAAãã¨å

¥åããã¨ããAAãã¨ããå称㮠MAC ã¢ã ã¬ã¹ã ããé¤å¤ããã¾ãã

58

Sophos NAC for Endpoint Security and Control NAC Manager ã¬ã¤ã

5. ãAccess Templatesã(ã¢ã¯ã»ã¹ãã³ãã¬ã¼ã) ã§ã以ä¸ã®æä½ã®ããããã è¡ã£ã¦ãã ããã

â

â

æ¢åã® DHCP Enforcer Access Template ãé¤å¤ã«è¿½å ããã«ã¯ããSelectã (é¸æ) ãã¯ãªãã¯ãã該å½ãããã³ãã¬ã¼ããé¸æãã¦ãOKããã¯ãªã ã¯ãã¾ãã æ°ãã DHCP Enforcer Access Template ãé¤å¤ã®æ¡ä»¶ç¨ã«ä½æããã«ã¯ã ãCreateã(ä½æ) ãã¯ãªãã¯ããå

¥åæ¬ã«æ

å ±ãè¨å

¥ãã¦ãSaveã(ä¿ å) ãã¯ãªãã¯ãã¾ãã追å ããé¤å¤ç¨ã®ã¢ã¯ã»ã¹ãã³ãã¬ã¼ãã®æ°ã« å¿ãã¦ããã®æä½ãç¹°ãè¿ãã¾ãã詳細ã¯ãDHCP Enforcer Access Template ã®ä½æ (p. [. . . ] ã Report > Saved ã(ã¬ãã¼ã - ä¿åæ¸ã¿) ãã¯ãªãã¯ãã¾ãã 2. ãSaved Reportã(ä¿åæ¸ã¿ã¬ãã¼ã) ãªã¹ãããã¯ã¹ãã¯ãªãã¯ãã¦ãå é¤ãããä¿åæ¸ã¿ã¬ãã¼ããé¸æãã¾ãã 3. ãDeleteã(åé¤) ãã¯ãªãã¯ãã¾ãã 4. ãã¤ã¢ãã°ããã¯ã¹ã§ããOKããã¯ãªãã¯ãã¦åé¤ãããã¨ã確èªãã¾ ãã

6. 13 ç£æ»ã®è¡¨ç¤º

ãAuditsã(ç£æ») ã¨ãªã¢ã¯ãã·ã¹ãã å

ã§çããã¤ãã³ãã®ç£æ»è¨¼è·¡ (ã¾ã㯠履æ´) ãæä¾ãã¾ããã¤ãã³ãã«ã¯ãã¢ãããã¼ãçãæ°ã¢ã¤ãã ãã¾ã㯠ç¾è¡ããªã·ã¼ã¸ã®ã¢ãããã¼ããæ°è¦ã¢ã¯ã»ã¹ãã³ãã¬ã¼ãã®ä½æãNAC Manager ã¸ã®ã¢ã«ã¦ã³ããã°ãªã³ããã°ãªãã¨ãã£ãã·ã¹ãã ã¢ã¯ãã£ã ãã£ãªã©ãå«ã¾ãã¾ãã æä½æ¹æ³ 1. [. . . ]

KYOSHO PURETEN EP AIPHA2ダウンロード上のご注意

Lastmanualsはユーザー主導型のハードウエア及びソフトウエアのマニュアル(ユーザーガイド・マニュアル・クイックスタート・技術情報など)を共有・保存・検索サービスを提供します。

お探しの書類がなかったり、不完全だったり、言語が違ったり、モデル名や言語が説明と違う場合など、いかなる場合でもLastmanualsはその責を負いません。またLastmanualsは翻訳のサービスもしていません。

規約に同意して「マニュアルをダウンロード」をクリックすればKYOSHO PURETEN EP AIPHA2のマニュアルのダウンロードが開始されます。