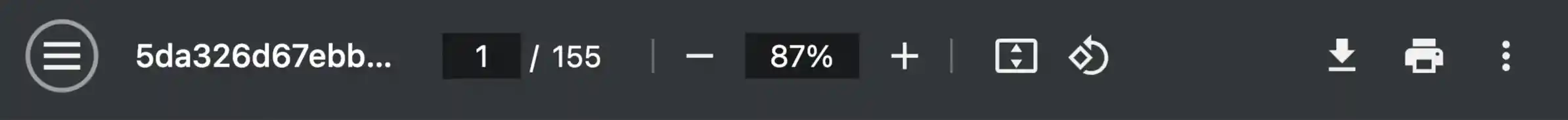

ユーザーズガイド KYOSHO PHANTOM 70 EP

Lastmanualsはユーザー主導型のハードウエア及びソフトウエアのマニュアル(ユーザーガイド・マニュアル・クイックスタート・技術情報など)を共有・保存・検索サービスを提供します。 製品を購入する前に必ずユーザーガイドを読みましょう!!!

もしこの書類があなたがお探しの取扱説明書・マニュアル・機能説明・回路図の場合は、今すぐダウンロード。Lastmanualsでは手軽に早くKYOSHO PHANTOM 70 EPのユーザマニュアルを入手できます。 KYOSHO PHANTOM 70 EPのユーザーガイドがあなたのお役に立てばと思っています。

KYOSHO PHANTOM 70 EPのユーザーガイドをLastmanualsがお手伝いします。

この製品に関連したマニュアルもダウンロードできます。

KYOSHO PHANTOM 70 EP PARTS LIST (280 ko)

KYOSHO PHANTOM 70 EP PARTS LIST (280 ko)

KYOSHO PHANTOM 70 EP EXPLODED VIEW (524 ko)

KYOSHO PHANTOM 70 EP EXPLODED VIEW (524 ko)

KYOSHO PHANTOM 70 EP PARTS LIST (280 ko)

KYOSHO PHANTOM 70 EP PARTS LIST (280 ko)

KYOSHO PHANTOM 70 EP EXPLODED VIEW (524 ko)

KYOSHO PHANTOM 70 EP EXPLODED VIEW (524 ko)

マニュアル抽象的: マニュアル KYOSHO PHANTOM 70 EP

詳しい操作方法はユーザーガイドに記載されています。

[. . . ] 37) をご覧ください。 プロファイルではエンドポイントで評価する項目を定義できます。 特定の OS、パッチ、またはアプリケーション用のプロファイルを作

Agent Configuration Templates Profiles

4

Compliance Manager ガイド

メインエリア、メ ニュー

機能

成、アップデート、削除します。詳細は、プロファイルの作成 (p. 48) をご覧ください。 Groups グループを作成、アップデート、削除、グループにポリシーを適用、 およびグループの優先順位を決定します。詳細は、グループの作成 (p. 72) または、グループへのポリシーの適用 (p. 74) をご覧くださ い。 アプリケーションおよびアプリケーションタイプを作成、アップデー ト、削除します。詳細は、アプリケーションの作成 (p. 76) またはア プリケーションタイプの作成 (p. [. . . ] 次のいずれかの操作を行って、パッチの検出グループや検出ルールを作 成/アップデートし、「OK」をクリックしてください。

■

検出グループを作成するには、新規グループを追加する検出グループ を選択し、「New Group」(新規グループ) を選択します。「AND」検出 は、グループ内のルールすべてを処理しますが、「OR」検出は、一致 するグループ内の最初のルールを処理します。任意の数の検出グルー プを作成できます。 ヒント: 検出グループは、デフォルトで「AND」検出として追加されま す。検出グループを「OR」検出に変更するには、検出グループを選択 し、「Detection Group Behavior」(検出グループの動作) フィールドで、 適切なオプションボタンをクリックしてください。

■

■

■

検出ルールを作成するには、「New Rule」(新規ルール) をクリックし、 ルールのカテゴリを選択し、「Properties」(プロパティ) ペインの各 フィールドでルールの内容を入力してください。検出ルールを追加す るには、このステップを繰り返してください。 検出グループ内の検出ルールの優先順位を決めたり、グループ間でルー ルを移動、またはグループを移動するには、ルールまたはグループを 選択して、「Detections」(検出) ペインにある矢印を使用してください。 既存の検出ルールや検出グループを削除するには、削除するルールや グループをクリックし、「Detections」(検出) ペインにある「Delete」 (削除) アイコンをクリックしてください。 重要: 検出グループを削除すると、グループ内のルールすべてが削除さ れます。

検出ルールとそのプロパティの詳細は、検出ルールの表示 (p. 「Save」(保存) をクリックします。 ヒント: パッチを作成後、そのパッチを使用するプロファイルを、 「Patches」リストページの右クリックメニューオプションにて、または パッチの編集時に、「View Usage Details」(使用状況の表示) リンクをク リックして表示することができます。

87

Sophos NAC Advanced

4. 18 検出ルールの表示

以下の表では、「Installed」評価項目の各ルールのカテゴリで設定できる検 出ルールについて説明します。 パッチの作成の詳細は、パッチの作成 (p. 86) をご覧ください。 パッチの作成では、レジストリ、ファイルやプロセスの検出ルールの組み合 わせを設定して、該当する「AND」または「OR」検出グループに追加する ことができます。以下で説明する検出ルールは、自由に組み合わせて指定す ることができます。 ヒント: 「Version」を指定して検出ルールを作成する場合、エンドポイント にあるバージョンは、検出ルールで指定した有意な値を使用して評価される ことにご注意ください。たとえば、検出ルールで「== 8」を指定し、エンド ポイントのバージョンが 8. 1 の場合、8. 1 と検出ルールにある 8 が比較され (有意な値 1つ)、検出ルールが満たされたと判断されます。一方、検出ルー ルで「== 8. 0」を指定し、エンドポイントのバージョンが 8. 1 の場合、8. 1 と 検出ルールにある 8. 0 が比較され (有意な値 2つ)、検出ルールが満たされな かったと判断されます。

ルールのカテゴリ

検出ルールとプロパティ

「Installed」評価項目 Registry レジストリの検出ルール

■ 指定されたレジストリ値を取得し、「Version」、「String」、

「Date」、「Integer」、または「Null」検出ルールと一致するか 確認。

■ 特定のレジストリ値が存在するか確認。 ■ 特定のレジストリキーが存在するか確認。

重要: 「Date」を使用してレジストリの検出を行う場合は、エンドポ イントでパッチが検出されるよう、正しい日付の形式を使用してく ださい。システム言語に基づいて日付の形式が指定される「System Locale」(システムロケール)、または「English (U. S. )」を選択できま す。使用する形式を決定するには、サポート予定の英語版以外の OS にパッチをインストール後、実行し、各 OS 環境ごとに、日付がどの ように変更・保存されるか確認することをお勧めします。 レジストリの検出ルールのプロパティ

■ ルールのカテゴリとして「Registry」を選択。

88

Compliance Manager ガイド

ルールのカテゴリ

検出ルールとプロパティ

■ Operation: 検出ルールで実行する操作を選択。「Get Registry

Value」、「Registry Value Exists」、「Registry Key Exists」から選択 できます。

■ Predefined Key: レジストリ検出の対象となる、事前に定義した

キー。 HKCU=HKEY_CURRENT_USER または HKLM=HKEY_LOCAL_MACHINE

■ Registry Path: 指定フィールドに、事前に定義したキーを除くレジ

ストリパスを入力。

■ Registry Key: 指定フィールドに、このルールで指定した「Value」

を含むレジストリキーを入力。

■ Value: レジストリの検出ルールで使用する値。 ■ Operator: 各形式 (「Version」、「String」、「Date」、

「Integer」または「Null」) に対応する値を選択し、指定フィー ルドにレジストリ値を入力。> (より大きい)、>= (は~以上)、 == (等号)、< (より小さい)、<= (は~以下)、!= (~に等しくな い)

■ Value: エージェントは、ブール型以外の値が指定可能な評価項

目 (「Version」および「Value」) を使用する場合、事前に定義 されたプロファイル内の値を使用して、パッチのインストー ル・操作ステータスを判断することができます。「Installed」 評価項目に対する値は、パッチに関する検出ルールの設定時に 指定するようにしてください。

■ Format: レジストリ値の形式 (「Version」、「String」、

「Date」、「Integer」または「Null」) を選択。この形式は、 検出ルールのプロパティ設定時に指定され、プロファイルで指 定することはできません。

■ Registry Date Format:「Value」の形式が「Date」の場合は、エ

ンドポイントのレジストリでパッチを検出する際に使用される 日付の形式を選択してください。システム言語に基づいて日付 の形式が指定される「System Locale」(システムロケール)、ま たは「English (U. S. )」を選択できます。

Process

プロセスの検出ルール

■ 指定されたプロセスのバージョンを取得。

ヒント: Dissolvable Agent を使用する制限付きのユーザーは、「Get Process Version」検出を実行できません。Windows セキュリティに よってこの検出は阻止されます。

■ プロセスが実行中か確認。

89

Sophos NAC Advanced

ルールのカテゴリ

検出ルールとプロパティ プロセスの検出ルールのプロパティ

■ Category: ルールのカテゴリとして「Process」を選択。 ■ Operation: 検出ルールで実行する操作を選択。「Get Process

Version」、「Process Running」から選択できます。

■ Process Name: 指定フィールドにプロセス名を入力。 ■ Value: プロセスの検出ルールで使用する値。 ■ Operator: 形式 (「Version」) に対応する値を選択し、指定フィー

ルドにプロセスの値を入力。> (より大きい)、>= (は~以上)、 == (等号)、< (より小さい)、<= (は~以下)、!= (. . . に等しくな い)。

■ Value: エージェントは、ブール型以外の値が指定可能な評価項

目 (「Version」および「Value」) を使用する場合、事前に定義 されたプロファイル内の値を使用して、パッチのインストー ル・操作ステータスを判断することができます。「Installed」 評価項目に対する値は、パッチに関する検出ルールの設定時に 指定するようにしてください。

File

ファイルの検出ルール

■ 指定されたファイルのバージョンを取得。 ■ 特定のディレクトリが存在するか確認。 ■ 特定のファイルが存在するか確認。

ファイルの検出ルールのプロパティ

■ Category: ルールのカテゴリとして「File」を選択。 ■ Operation: 検出ルールで実行する操作を選択。「Get File Version」、

「Directory Exists」、「File Exists」から選択できます。

■ Directory/File Path: 指定フィールドに、ディレクトリや、拡張子を

含むファイルのフルパスを入力。パスにはサポートされる環境変 数 (%Sophos_ProgramFiles%、%Sophos_System%、 %Sophos_Windows%、%Sophos_AppData%) を含めることができま す。詳細は、環境変数の使用 (p. 93) をご覧ください。

■ Value: ファイルの検出ルールで使用する値。 ■ Operator: 形式 (「Version」) に対応する値を選択し、指定フィー

ルドにファイルの値を入力。> (より大きい)、>= (は~以上)、 == (等号)、< (より小さい)、<= (は~以下)、!= (. . . に等しくな い)。

■ Value: エージェントは、ブール型以外の値が指定可能な評価項

目 (「Version」および「Value」) を使用する場合、事前に定義

90

Compliance Manager ガイド

ルールのカテゴリ

検出ルールとプロパティ されたプロファイル内の値を使用して、パッチのインストー ル・操作ステータスを判断することができます。「Installed」 評価項目に対する値は、パッチに関する検出ルールの設定時に 指定するようにしてください。

4. 19 エンドポイントの管理

「Endpoints」(エンドポイント) ページで、エンドポイントのエージェント登 録を管理できます。エージェント登録では、ユーザーとエンドポイントを登 録し、ユーザーやエンドポイントが所属するグループも継承します。エー ジェント登録のステータスは、「Active」または「Expired」のいずれかです。 登録の期限が切れると、再登録するまで、エンドポイントは、エージェント を介してコンプライアンス アプリケーション サーバーと通信できなくなり ます。再登録には、ユーザー名とパスワードが必要です。セキュリティ対策 の一環として、または単にユーザーを別のグループに移動するため、登録を 期限切れにすることができます。ユーザーがユーザー名とパスワードを使用 して登録するたびに、ユーザーの認証が確認されます。セキュリティ侵害の 恐れがある場合は、登録を期限切れにすることで、ユーザーが再登録するま で、エージェントを介した以降の通信を阻止することができます。登録は、 すべてのコンプライアンス アプリケーション サーバーに対して、一定期間 内に期限が切れる、または無期限にするよう、グローバルレベルで設定でき ます。詳細は、エージェント登録の設定 (p. 173) をご覧ください。 登録が削除されると、エンドポイントユーザーにサーバーエラーが表示さ れ、ポリシー取得やレポートなど、サーバーとの通信はすべて失敗します。 従業員が退職し、使用していたエンドポイントに、その登録情報を必要とす るエージェントが現在インストールされていない場合、登録を削除すること ができます。エージェント登録を誤って削除してしまった場合は、ユーザー に再登録してもらうことで問題を解決できます。 操作方法 1. 「 Manage > Endpoints 」(管理 - エンドポイント) をクリックします。

91

Sophos NAC Advanced

2. エージェント登録を検索するには、各フィールドで、適切な検索オプショ ンを入力または選択して、「Search」(検索) をクリックします。 ヒント: ほとんどのフィールドで、「*」や「%」記号を使用して、ワイル ドカード検索を実行できます。たとえば、「Username」(ユーザー名) フィー ルドに「M%」を入力すると、英大文字「M」ではじまるすべてのユー ザー名が表示されます。同様に、「Username」(ユーザー名) フィールドに 「%」なしで「M」と入力すると、「M」というユーザー名のみが表示さ れます。 3. 次のいずれかの手順を実行してください。

■

エージェント登録を期限切れにさせるには、対象のユーザー名の横に あるチェックボックスを選択し、「Expire」(期限切れ) をクリックしま す。画面上のすべてのチェックボックスを選択すると、次のオプショ ンがダイアログボックスに表示されます。

■

Expire all endpoints matching the search criteria: 検索条件に一致するす べてのエンドポイントの登録が期限切れになります。(エンドポイン トを選択しなかった場合でも、すべてのエンドポイントの登録が期 限切れになります。)登録を削除するエンドポイントの台数を確認す るメッセージが表示されます。 Expire only selected endpoints: 画面で選択したエンドポイントの登録 だけが削除されます。

■

ヒント: 登録を期限切れにすると、エンドポイントのポリシーに関連付 けされているアクセステンプレートによって、ネットワークアクセス が指定されます。

■

エージェント登録を削除するには、登録を削除するユーザー名の横に あるチェックボックスを選択し、「Delete」(削除) をクリックします。 重要: 登録を削除すると、Compliance Manager から完全に削除され、エ ンドポイントは、コンプライアンス アプリケーション サーバーと通信 できなくなります。該当するポリシーのアップデートのしきい値 (「 Configure System > Enforcer Settings 」(システムの設定 - エンフォーサ 設定) エリアで指定されます) を超えると、「Unknown Endpoint」アク セスステートに関連付けされ、同エリアで設定されるアクセステンプ レートによってネットワークアクセスが指定されます。エージェント への再登録を阻止するには、ユーザーを組織のユーザーストアから削 除する必要があります。

4. 必要に応じ「OK」をクリックし、登録の期限切れ・削除を確認します。

92

Compliance Manager ガイド

4. 20 環境変数の使用

Microsoft Windows のファイルパスを設定する際、特に、非標準のファイルの 保存場所を使用、または英語版以外の OS を稼動しているエンドポイントに エージェントがインストールされている場合、環境変数を使用することをお 勧めします。

ソフォス製品の環境 変数 %Sophos_ProgramFiles%

Windows の環境変数

例

%ProgramFiles%

C:\Program Files ヒント: この値は OS の言語によっ て異なることがあります。

%Sophos_Windows% %Sophos_System%

%WinDir% %WinDir%\<システムディレ クトリ> %DefaultUserProfile%\Application Data

C:\Windows または C:\WinNT C:\Windows\System または C:\WinNT\System32 C:\Documents and Settings\<ユー ザー名>\Application Data ヒント: この値は OS の言語によっ て異なることがあります。 ヒント: <ユーザー名> は、 Windows にログオンしているユー ザーです。

%Sophos_AppData%

93

Sophos NAC Advanced

5 施行

5. 1 施行の概要

「Enforce」(施行) エリアには、ネットワークリソース、ネットワークアクセ スの設定、および除外の設定に必要なコンポーネントすべてが含まれていま す。「Enforce」メニューから次のエリアにアクセスできます。

エリアおよびアク ション Network Resources Create Network Resources Network resources (ネットワークリソース) は、エンドポイントの修 復に必要なアプリケーションやデバイス、または隔離されたエンド ポイントからのアクセスをブロックするアプリケーションやデバイ スです。ネットワークリソースは、Agent Enforcer Access Template の コンポーネントとして扱われます。ネットワークリソースは、実行 ファイルやポート/プロトコルといったリソースタイプ、および接続 先 IP アドレスやサブネットなどの詳細情報から構成されています。 ヒント: ネットワークリソースは、Quarantine Agent を稼動している エンドポイントのみに適用されます。Quarantine Agent を使用してア クセスを施行していない場合、ネットワークリソースを作成する必 要はありません。 Agent Enforcer Access Templates Create Agent Enforcer Access Template Agent Enforcer Access Template (Agent Enforcer アクセステンプレート) クライアントベースの検疫を施行する際、エンドポイントにアクセ スを許可/拒否するネットワークリソースを判断します。エンドポイ ントのネットワークアクセスは、定義されているネットワークリソー スによってコントロールされます。Agent Enforcer Access Template を 作成すると、ポリシーに適用してエンドポイントのエージェント ス テートやコンプライアンス ステートに基づいたアクセスを施行でき るようになります。 ヒント: Agent Enforcer Access Template は、Quarantine Agent を実行し ているエンドポイントのみに適用されます。Quarantine Agent を使用 してアクセスを施行していない場合、Agent Enforcer Access Template を作成する必要はありません。 RADIUS Enforcer Access Templates Create RADIUS Enforcer Access Template RADIUS Enforcer Access Template (RADIUS Enforcer アクセステンプ レート) は、RADIUS 認証/施行のために必要なアクセス設定を指定し ます。RADIUS (Remote Authentication Dial In User Service) は、ネット ワークに認証、承認、アカウンティング (記録) サービスを提供する プロトコルです。アクセステンプレートは、各テンプレート固有の 説明

94

Compliance Manager ガイド

エリアおよびアク ション

説明

名称と説明、アクセステンプレートに関連付けされている RADIUS クライアントの IP アドレス、および (ポリシー、除外、エンフォー サ設定内で) ソフトウェアのアクセスステートと関連付けしたい RADISU 属性から構成されています。 ヒント: RADIUS Enforcer Access Template は、施行タイプが RADIUS Enforcer である場合のみに適用できます。RADIUS Enforcer は、VPN、 802. 1x、Cisco NAC、拡張した RADIUS を実装している場合に使用し ます。RADIUS Enforcer を使用してアクセスを施行していない場合、 RADIUS Enforcer Access Template を作成する必要はありません。 DHCP Enforcer Access Templates Create DHCP Enforcer Access Template DHCP Enforcer Access Template (DHCP Enforcer アクセステンプレー ト) では、DHCP 施行に必要なアクセス設定を指定することができま す。DHCP (Dynamic Host Configuration Protocol) は、ネットワークに 自動的に IP アドレスを割り当てるプロトコルです。アクセステンプ レートは、各テンプレート固有の名称と説明、アクセステンプレー トに関連付けされている DHCP サーバーや DHCP リレーのスコープ、 および (ポリシー、除外、エンフォーサ設定内で) ソフトウェアのア クセスステートと関連付けしたいユーザークラスから構成されてい ます。 ヒント: DHCP Enforcer Access Template は、施行タイプが DHCP Enforcer である場合のみに適用できます。DHCP Enforcer は Sophos NAC Advanced DHCP を利用している環境で使用します。DHCP Enforcer を 使用してアクセスを施行していない場合、DHCP Enforcer Access Template を作成する必要はありません。 Exemptions Create Exemption Exemptions (除外) は、多種の基準を基に、ネットワーク接続時にコ ンプライアンスを評価する必要のないエンドポイントを識別します。 評価の対象から除外されるエンドポイントには、エージェントを実 行できないエンドポイントや、安全と判断されているサーバー、ルー ター、プリンタ、エンドポイントなど、コンプライアンス評価が不 要なエンドポイントがあります。 ヒント: 除外機能は、施行タイプが RADIUS Enforcer または DHCP Enforcer の場合のみに使用されます。RADIUS Enforcer または DHCP Enforcer を使用してアクセスを施行していない場合、除外を作成する 必要はありません。

5. 2 Agent Enforcer Access Template の作成

95

Sophos NAC Advanced

「Agent Enforcer Access Templates」(Agent Enforcer アクセステンプレート) ペー ジには、クライアントベースの検疫を実行しているときに、エンドポイント にアクセスを許可/拒否するネットワークリソースが表示されます。Agent Enforcer Access Template は、Quarantine Agent を実行しているエンドポイント のみに適用されます。 アクセステンプレートは、各テンプレート固有の名称、説明、およびエンド ポイントのエージェントステートやコンプライアンスステートと関連付けす るネットワークリソースから構成されています。エンドポイントのネット ワークアクセスは、定義されているネットワークリソースによってコント ロールされます。たとえば、ポリシー評価でエンドポイントがポリシーに準 拠していることが示された場合、ポリシーのコンプライアンスステートと一 致する Agent Enforcer Access Template が適用され、定義済みのネットワーク リソースが許可または拒否されます。ネットワークリソースの詳細は、ネッ トワークリソースの作成 (p. DHCP Enforcer Access Template の「Name」(名称) と「Description」(説明) を入力します。 3. 該当する「Template Compliance States」(テンプレートのコンプライアンス ステート) のチェックボックスを選択し、ポリシー、除外、エンフォーサ 設定の選択に対して、DHCP Enforcer Access Template が適用/指定される条 件を決定します。 ポリシーを作成すると、テンプレートのコンプライアンス ステートに応 じて、ポリシーのアクセスステートに、テンプレートが自動的に追加され ます。エンドポイントでポリシーが評価されると、DHCP サーバーの IP アドレスまたは DHCP リレーの IP アドレス (元の DHCP リクエストに存 在する場合)、およびアクセス ステートに一致する DHCP Enforcer Access Template がネットワークアクセスに使用されます。同様に、除外を作成し たり、エンフォーサ設定を適用する際に、対象のテンプレートのコンプラ イアンス ステートに応じて、より簡単にテンプレートを選択することが できます。特定のアクセスステートに適用可能なテンプレートが複数ある 場合、そのアクセステートに最初に一致するテンプレートが使用されま す。詳細は、ポリシーの作成 (p. 106) 、またはエン フォーサ設定の指定 (p. 166) をご覧ください。 重要: 作成するポリシーすべてに自動的にテンプレートを追加したくない 場合は、すべてのチェックボックスの選択を外してください。ポリシーを 作成するときに手動で正しいテンプレートを適用できます。 4. 「ANY」(任意) チェックボックスを選択するか、または入力欄に IP スコー プの開始および終了 IP アドレスを入力して「Add」(追加) をクリックしま す。 追加するスコープの数に応じて、この操作を繰り返します。

102

Compliance Manager ガイド

5. このアクセステンプレートに対する DHCP ユーザークラスを設定します。 重要:

■

ユーザークラスは半角英数字で指定してください。大文字と小文字が 区別されます。また、DHCP サーバー上の DHCP ユーザークラスと同 じである必要があります。 DHCP ユーザークラスを設定した時点で、Quarantine Agent がポリシー を取得していなかった場合 (更新は「Policy Refresh Interval」の設定に 従って行われます)、エージェントが適切な DHCP ユーザークラスを使 用していない可能性があり、正しいポリシーが取得されるまで IP アド レスが正しく取得されないことがあります。

■

6. または、DHCP Enforcer for Microsoft® Dynamic Host Configuration Protocol (DHCP) を使用していて、DHCP Enforcer Configuration Utility (DHCP Enforcer 設定ユーティリティ) の「Subnet Mask Override」(サブネットマスクのオー バーライド) フィールドでサブネットマスクが設定されている場合は、 「DHCP Subnet Override」(DHCP サブネットオーバーライド) の「ON」 ボタンをクリックします。Compliance Manager でこのオプションを選択す ると、DHCP サーバーのサブネットがオーバーライドされ、ポリシーに準 拠していないエンドポイントに検疫設定が適用されます。 重要: DHCP Enforcer for Microsoft® Dynamic Host Configuration Protocol (DHCP) で DHCP の検疫を効果的に実行するために、必ず次の操作を実行 してください。

■ ■

「DHCP Subnet Override」フィールドを「ON」に設定する。 DHCP Enforcer Configuration Utility (DHCP Enforcer 設定ユーティリティ) の「Subnet Mask Override」フィールドのサブネットマスクが正しく設 定されていることを確認する。デフォルトのサブネットマスクの値は 255. 255. 255. 255 で、この値は変更が可能です。サブネットマスクは、ポ リシーに準拠していないエンドポイントが利用できるサブネットを指 定し、DHCP サーバーのサブネットをオーバーライドして検疫設定を 適用します。詳細は「 Sophos NAC Advanced DHCP 施行ガイド 」をご 覧ください。 DHCP Enforcer Access Template を、該当するポリシーの「DHCP」設定 の「Non-Compliant」コンプライアンス ステートに関連付けする。詳細 は、ポリシーの作成 (p. 25) をご覧ください。

■

103

Sophos NAC Advanced

7. 「Save」(保存) をクリックします。 ヒント: 作成した DHCP Enforcer Access Template を使用するポリシー、除 外、またはエンフォーサ設定のアクセスステートを表示するには、「DHCP Enforcer Access Template」リストページの右クリックメニューオプション から、またはアクセステンプレートの編集ページから、「View Usage Details」(使用状況の表示) リンクをクリックします。

5. 5 ネットワークリソースの作成

「Network Resources」(ネットワークリソース) ページには、Agent Enforcer Access Template を構成するリソースが表示されます。Agent Enforcer Access Template は、ポリシーに関連付けされ、クライアントベースの検疫を実行し ているときに、エンドポイントにアクセスを許可/拒否するネットワーク リ ソースを識別するために使用されます。ネットワークリソースは、Quarantine Agent を稼動しているエンドポイントのみに適用されます。 ネットワークリソースは、実行ファイルやポート/プロトコルといったリソー スタイプ、および接続先 IP アドレスやサブネットなどの詳細情報から構成 されています。実行可能なネットワークリソースの場合、Quarantine Agent によってエンドポイントから送信されるトラフィックの評価が行われ、どの プロセスを許可あるいは拒否するかが判断されます。ポート/プロトコルお よび IP アドレスの場合、Quarantine Agent によってエンドポイントでどの方 向のアクセスを許可あるいは拒否するかが評価されます。 ネットワークリソースには、エンドポイントの修復に必要なアプリケーショ ンやデバイス、または隔離されているエンドポイントからアクセスされたら ブロックするべきアプリケーションやデバイスなどが含まれます。たとえ ば、ウイルス対策アプリケーションなどがインストールされているサーバー へのアクセスを許可する場合や、パブリック IP アドレスを使用する企業ネッ トワーク上のメールアプリケーションやデバイスへのアクセスをブロックし たい場合、Agent Enforcer Access Template にネットワークリソースを追加する と、テンプレートをポリシーに適用して、エンドポイントのエージェントス テートやコンプライアンス ステートに基づいたアクセス (許可/拒否) を施行 できるようになります。 ヒント: プライベートまたはパブリック IP アドレスを使用する社内ネット ワークへのインターネットアクセスに対して、エージェントの検疫を実施で きます。プライベート IP アドレスは、「Private/Reserved」ネットワークリ ソースとしてあらかじめ定義されています。「Default - Agent and Internet Access Only」テンプレートは、プライベート IP アドレスを使用する社内ネッ トワークに対して、すべてのソフォス製品へのアクセス、およびインター

104

Compliance Manager ガイド

ネットへのアクセスを自動的に許可します。社内ネットワークがパブリック IP アドレスで構成されている場合は、パブリック IP アドレス用にネットワー クリソースを新規作成してください。 操作方法 1. 「 Enforce > Network Resources 」(施行 - ネットワークリソース) をクリッ クします。そして、ページの左下にある「Create Network Resources」(ネッ トワークリソースの作成) をクリックします。 2. ネットワークリソースの名前と説明を入力します。 3. [. . . ] 「Save」(保存) をクリックします。

7. 7 サーバーキーの管理

「Server Key」(サーバーキー) エリアで、サーバーキーを管理することができ ます。サーバーキーは、コンプライアンスアプリケーションサーバーとエー

169

Sophos NAC Advanced

ジェント間の認証に利用されます。サーバーキーは、エクスポート、イン ポート、および作成できます。

7. 8 サーバーキーのエクスポート

「Server Key」(サーバーキー) エリアで、サーバーキーを管理することができ ます。サーバーキーは、コンプライアンスアプリケーションサーバーとエー ジェント間の認証に利用されます。サーバーキーをエクスポートすると、パ ブリックキー/プライベートキーのペアを含む XML ファイルのバックアップ が作成され、パブリックキー/プライベートキーのペアを、追加コンプライ アンス アプリケーション サーバーにエクスポートすることが可能になりま す。 コンプライアンスアプリケーションサーバーが複数ある場合、すべてのサー バーに同じパブリックキー/プライベートキーのペアを設定する必要があり ます。パブリックキー/プライベートキーのペアを含む XML ファイルのバッ クアップを作成していない状態で、サーバーの再インストールが必要な場 合、キーのペアの新規作成が必要となります。サーバーキーを作成すると、 エージェントにあるパブリックキーとコンプライアンス アプリケーション サーバーにあるパブリックキーが一致しなくなることがありますが、次のコ ンプライアンス評価が行われる際、エージェントは自動的にコンプライアン ス アプリケーション サーバーのパブリックキーと同期を取ります。 操作方法 1. 「 Configure System > Server Key 」(システムの設定 - サーバーキー) をク リックします。 2. 追加コンプライアンス アプリケーション サーバー用にパブリックキー/プ ライベートキーのペアを含む XML ファイルをエクスポートするには、 「Export」(エクスポート) をクリックします。デフォルトのファイル名は SophosNACKey. xml です。 3. 「Save」(保存) をクリックし、保存先を指定して XML ファイルをダウン ロードしてください。この時点で、XML ファイルのファイル名を変更す ることができます。 ヒント: パブリックキー/プライベートキーのペアは、安全な場所にバック アップを保存することをお勧めします。

7. 9 サーバーキーのインポート

「Server Key」(サーバーキー) エリアで、サーバーキーを管理することができ ます。サーバーキーは、コンプライアンスアプリケーションサーバーとエー ジェント間の認証に利用されます。サーバーキーをインポートすると、イン

170

Compliance Manager ガイド

ポートしたファイル内のパブリックキー/プライベートキーのペアによって、 コンプライアンス アプリケーション サーバー上のパブリックキー/プライ ベートキーのペアが上書きされます。これによって、コンプライアンスアプ リケーション サーバー上のパブリックキー/プライベートキーのペアを復旧 したり、パブリックキー/プライベートキーのペアを、追加コンプライアン ス アプリケーション サーバーにインポートすることが可能になります。 コンプライアンス アプリケーション サーバーが複数ある場合、設定が同じ になるよう、該当するすべてのコンプライアンスアプリケーションサーバー に、パブリックキー/プライベートキーのペアを含む XML ファイルをイン ポートしてください。サーバーキーをインポートすると、エージェントにあ るパブリックキーとコンプライアンス アプリケーション サーバーにあるパ ブリックキーの同期がとれなくなることもありますが、エージェントは、次 のコンプライアンス評価が行われる際、コンプライアンスアプリケーション サーバーのパブリックキーと自動的に同期をとります。 操作方法 1. [. . . ]

KYOSHO PHANTOM 70 EPダウンロード上のご注意

Lastmanualsはユーザー主導型のハードウエア及びソフトウエアのマニュアル(ユーザーガイド・マニュアル・クイックスタート・技術情報など)を共有・保存・検索サービスを提供します。

お探しの書類がなかったり、不完全だったり、言語が違ったり、モデル名や言語が説明と違う場合など、いかなる場合でもLastmanualsはその責を負いません。またLastmanualsは翻訳のサービスもしていません。

規約に同意して「マニュアルをダウンロード」をクリックすればKYOSHO PHANTOM 70 EPのマニュアルのダウンロードが開始されます。